作者丨万佳

不到两年,万豪酒店再次发生数据泄露。本周二,万豪酒店表示,公司有近 520 万房客的个人隐私信息被泄露。上一次万豪有 3.83 亿人次详细个人隐私信息被泄露。

1

事件回顾

3 月 31 日,据 CNET 报道,万豪酒店本周二宣布,该公司发生一起数据泄露事件,有近 520 万房客个人隐私信息被泄露。

这家酒店集团表示,泄露的个人隐私信息可能包括姓名、地址、电子邮件、电话号码和生日,还有忠实用户账户的详细信息,比如房间偏好。据悉,万豪酒店注意到,2 月底,有人在特许经营场所利用两名员工的登录凭据访问了大量房客信息。

万豪酒店声称,这起数据泄露事件正在调查,但不认为房客的信用卡号、护照信息或驾照号被泄露。目前,这家公司已经给受影响的房客发送通知邮件,并且为他们免费提供一年的个人隐私信息监测。

对这家知名酒店集团而言,两年不到,这是它发生的第二起重大安全事件。

2

上次更严重:索赔 125 亿美元,被罚 1.24 亿美元

2018 年 11 月,万豪酒店宣布,旗下喜达屋酒店(Starwood Hotel)的一个顾客预订数据库被黑客入侵,可能有多达 5 亿人次预订喜达屋酒店客人的详细个人隐私信息被泄露。

据悉,黑客入侵最早从 2014 年就慢慢的开始,但公司直到 2018 年 9 月才第一次收到警报。这次泄露的 5 亿人次信息中,约 3.27 亿人的泄露信息包括姓名、邮寄地址、电话号码、电子邮件地址、护照号码、SPG 俱乐部账户信息、出生日期、性别、到达与离开信息、预订日期和通信偏好。更严重的是,对某些客人而言,泄露信息还包括支付卡号和支付卡有效期,虽然它们已经加密,但无法排除该第三方已经掌握密钥的可能性。

经过一段时间调查后,万豪酒店将遭遇信息泄露的客户数量修正为 3.83 亿。

针对本次事件,阿里云安全的一篇分析文章指出:酒店集团数据泄露一般有三大原因:一是未经授权的第三方组织窃取数据;二是特权账号被公开至 GitHub 导致泄露,开发人员将包含有数据库账号和密码的代码上传至 GitHub,被黑客扫描到以后进行了拖库;三是 POS 机被恶意软件感染,因 POS 机被植入恶意程序,导致支付卡信息被窃取。

此次数据泄露,万豪酒店不仅引来诉讼,而且被政府监管部门重罚。诉讼上,美国 Geragos & Geragos 律师事务所律师本·梅塞拉斯和 Underdog Law 法律顾问迈克尔·富勒代表两名原告大卫·约翰逊和克里斯·哈里斯对万豪酒店提起集体诉讼,索赔 125 亿美元。

罚款上,英国数据隐私监管机构宣布,万豪酒店集团因在 2014 年发生数据泄露将面临近 9900 万英镑(约合 1.24 亿美元)的罚款。因为它违反了欧盟 GDPR(通用数据保护条例)条例。GDPR 中存在明确规定,所有机构必须对所持有的个人数据负责,包括在合作或交易时有必要进行适当的尽职调查,以及采取适当的措施评估已取得的个人数据,以及评估如何保护这些数据。个人数据有真正的价值,因此机构有法律责任确保其安全,就像处理任何其他资产一样。

3

安全反思

近年来,随着个人数据的价值慢慢的变大,数据泄露频繁发生,一些用户数据的“洼地”成为黑客攻击的主要目标,比如酒店。事实上,除了万豪酒店,洲际、希尔顿、凯悦、文华东方和华住等酒店集团均遭遇过用户数据泄露事件。

2014 和 2015 年:希尔顿酒店集团,泄露信息涉及超过 36 万条支付卡数据;

2017 年 4 月:洲际酒店集团,数据泄露涉及超过全球 1000 家酒店;

2017 年 10 月:凯悦酒店集团,泄露数据涉及全球 41 家凯悦酒店;

2018 年 8 月:华住酒店集团,泄露 5 亿条数据,并在暗网被售卖;

2018 年 10 月:丽笙(Radisson)酒店,具体泄露数据量未公布。

这些大型酒店集团一般分布广,全球连锁,拥有大量用户,包括很多商务人士。这几年,酒店慢慢的变成了黑客攻击的重点目标之一。一旦成功窃取用户数据,黑客就可以将数据挂在暗网售卖。

根据笔者统计,仅在 2020 年 1 月就发生两起酒店数据泄露事件,分别是美国餐饮酒店公司 Landry 遭遇未经授权访问泄露客户支付卡数据,日本爱情酒店搜索引擎 HappyHotel 发生数据泄露事件。

酒店行业数据泄露事件的频繁发生,不仅影响酒店的品牌声誉,而且严重危害广大新老用户的个人信息安全。

4

如何保护用户隐私安全?

无论是酒店,还是其他企业,保护用户隐私安全都是重中之重。

如何保护用户隐私安全?酒店可以从防丢失、防滥用、防篡改和防泄漏着手。

一是严控代码,告诉所有开发人员,不允许将任何开发代码上传到第三方平台,已经上传的代码马上删除;二是全业务渗透测试,启动一次针对全业务的渗透,堵上可能存在威胁数据安全的漏洞;三是权限梳理,尽快完成对业务系统敏感数据、访问人员和权限的梳理;四是数据加密,对梳理出来的敏感数据进行分类分级,确定哪些字段必须加密,利用第三方的透明加密系统、云上的加密服务 / 密钥管理服务逐步完成系统改造。

如果涉及数据库安全,企业应当定期对数据库进行风险评估。使用风险评估工具对数据库进行近乎实时监视的企业,会在加密后的数据离开数据库时更清楚地发现这一切。

数据库安全保障的实操,我们建议:

更换端口:不使用默认端口虽然无法杜绝黑客的入侵,但可以相对增加入侵难度;

公网屏蔽:只监听内网端口屏蔽公网端口的请求,通过该策略继续增加黑客的入侵难度;

使用普通用户启动:建议我们大家维护的所有 db 都使用禁止登录的非 root 用户启动;

开启验证:这虽然是复杂、痛苦的一步,但却是明智的选择;

权限控制:建议我们大家针对自己维护的数据库设置一套适合对应业务的权限控制、分配方案;

备份策略:一套可靠的本地备份逻辑 + 远程备份存储方案能解决被黑、误删、机房漏水、服务器报销,甚至机房被核弹炸毁的场景;

恢复策略:建立一套能够覆盖多数灾难场景的恢复策略来避免手忙脚乱是非常必要的;

敏感数据加密存储:我们建议我们大家一定对任何敏感信息加密后再入库,例如:密码、邮箱、地址等等。

为你推荐

InfoQ Pro是 InfoQ 专为技术早期开拓者和乐于钻研的技术探险者打造的专业媒体服务平台。

Arm Tech Symposia 年度技术大会:诠释面向 AI 的三大支柱,与生态伙伴

Arm Tech Symposia 年度技术大会:诠释面向 AI 的三大支柱,与生态伙伴 产业合作推动AI发展 高通孟樸:携手伙伴共抓5G+AI新机遇

产业合作推动AI发展 高通孟樸:携手伙伴共抓5G+AI新机遇 西门子2024 Realize LIVE用户大会:拥抱新质生产力,激发数智新动能

西门子2024 Realize LIVE用户大会:拥抱新质生产力,激发数智新动能 AI技术赋能内容生产全链路 芒果探索“文化+科技”的下一步

AI技术赋能内容生产全链路 芒果探索“文化+科技”的下一步 全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量”

全国人大代表刘宏志:推动数字乡村建设、激发乡村振兴“数智力量” 情人节不止214 DR钻戒将七夕情人节传至海外

情人节不止214 DR钻戒将七夕情人节传至海外 “E动新生 旗心共创” “航价比之王”红旗E-QM5专场团购会火热爆单

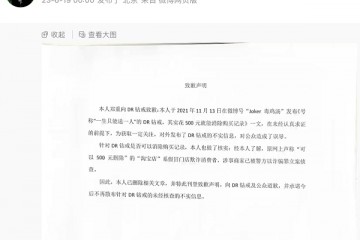

“E动新生 旗心共创” “航价比之王”红旗E-QM5专场团购会火热爆单 “DR购买记录可删”被证实是谣言,传谣者公开道歉

“DR购买记录可删”被证实是谣言,传谣者公开道歉 红旗新能源最新宠粉,E001首批盲订车主踏上“溯源之旅”

红旗新能源最新宠粉,E001首批盲订车主踏上“溯源之旅” 5月销量成绩瞩目 新能源战略引领红旗品牌再向上

5月销量成绩瞩目 新能源战略引领红旗品牌再向上